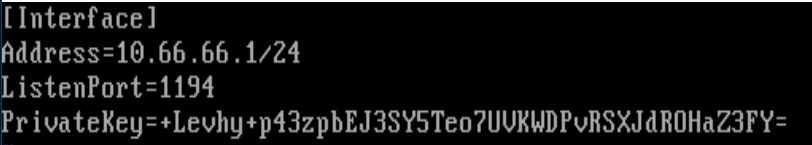

Un detalle final e xa temos a VPN lista.

O teu traballo:

Coas IP debidas? Facemos ping dunha á outra? O firewall que permita todo para as probas? As configuracións de servidor e cliente como dixemos estes días?

Agora imos permitir que o servidor dea feito reenvíos. Na máquina servidor tecleamos:

sudo nano /etc/sysctl.conf

Modificamos e poñemos:

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1

Comprobamos que nos fixo caso con:

sudo sysctl -p

Podemos facer ping usando as IP do túnel? Dende o cliente fai ping ao servidor.

ping 10.66.66.1

sen paralo fai ping dende o servidor ao cliente. Como se ve por Wireshark?

ping 10.66.66.2

Agora imos conectarnos ao servidor usando ssh pero en troques de usar as IP de eth0 usaremos as da nosa rede privada:

- Comprobar que o servizo ssh está arrancado no servidor:

sudo systemctl status ssh - Conectarse dende o cliente:

ssh maripili@10.66.66.1 - Facer algunhas bricadeiras no servidor: fabricar carpetas e ficheiros no escritorio, comprobar a IP e consultar ficheiros de configuración.

- Modificouse algo cando executas o comando wg

- Fai todo esto con wireshark capturando tráfico por eth0 e despois por wg0

- Imaxina que o cliente quere cambiar a IP, que sería todo o que tedes que modificar?

- Agora resulta que queremos crear un túnel distinto con IP 10.10.10.xx e fabricar outro ficheiro de configuración á que imos chamar wg1.conf

Por se queredes obter información sobre WireGuard esta páxina está moi ben

O teu traballo:

O teu traballo: